Rubriques tendance

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

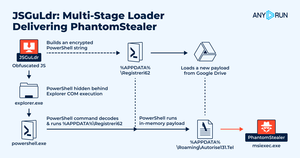

JSGuLdr : Chargeur multi-étapes livrant PhantomStealer

Les chercheurs d'#ANYRUN ont identifié #JSGuLdr, un chargeur JavaScript-à-PowerShell multi-étapes utilisé pour livrer #PhantomStealer. Un fichier JScript déclenche PowerShell via un appel COM d'Explorer, récupère la deuxième étape depuis %APPDATA%\Registreri62, puis utilise Net.WebClient pour télécharger une charge utile chiffrée depuis Google Drive dans %APPDATA%\Autorise131[.]Tel. La charge utile est décodée en mémoire et chargée, avec PhantomStealer injecté dans msiexec.exe.

Chaîne d'exécution : wscript.exe ➡️ explorer.exe (svchost.exe) ➡️ explorer.exe (COM) ➡️ powershell.exe ➡️ msiexec.exe

👉 Voir la session d'analyse :

👉 Lire l'analyse complète :

Meilleurs

Classement

Favoris