Trendande ämnen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

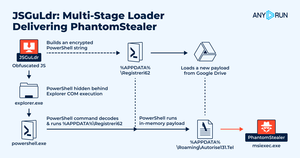

JSGuLdr: Flerstegsladdare levererar PhantomStealer

#ANYRUN forskare identifierade #JSGuLdr, en flerstegs JavaScript-till-PowerShell-laddare som används för att leverera #PhantomStealer. En JScript-fil triggar PowerShell via ett Explorer COM-anrop, hämtar det andra steget från %APPDATA%\Registreri62, och använder sedan Net.WebClient för att hämta en krypterad payload från Google Drive till %APPDATA%\Autorise131[.]Tel. Lasten avkodas i minnet och laddas, med PhantomStealer injicerad i msiexec.exe.

Avrättningskedja: wscript.exe ➡️ explorer.exe (svchost.exe) ➡️ explorer.exe (COM) ➡️ powershell.exe ➡️ msiexec.exe

👉 Se analyssession:

👉 Läs hela analysen:

Topp

Rankning

Favoriter