Popularne tematy

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

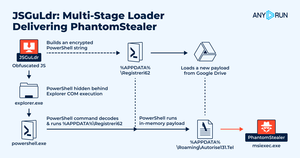

JSGuLdr: Wieleetapowy loader dostarczający PhantomStealer

Badacze #ANYRUN zidentyfikowali #JSGuLdr, wieloetapowy loader JavaScript-to-PowerShell używany do dostarczania #PhantomStealer. Plik JScript uruchamia PowerShell za pomocą wywołania COM w Explorerze, pobiera drugi etap z %APPDATA%\Registreri62, a następnie używa Net.WebClient do pobrania zaszyfrowanego ładunku z Google Drive do %APPDATA%\Autorise131[.]Tel. Ładunek jest dekodowany w pamięci i ładowany, z PhantomStealer wstrzykniętym do msiexec.exe.

Łańcuch wykonania: wscript.exe ➡️ explorer.exe (svchost.exe) ➡️ explorer.exe (COM) ➡️ powershell.exe ➡️ msiexec.exe

👉 Zobacz sesję analizy:

👉 Przeczytaj pełną analizę:

Najlepsze

Ranking

Ulubione