Trend-Themen

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🚨 WARNUNG (WIEDER)

DPRK-Bedrohungsakteure richten immer noch viel zu viel Schaden an, indem sie euch über ihre gefälschten Zoom- / gefälschten Teams-Meetings reinlegen.

Sie übernehmen eure Telegram-Gruppen -> nutzen sie, um all eure Freunde zu schädigen.

Sie haben bereits über 300 Millionen Dollar auf diese Weise gestohlen.

Lest das. Stoppt den Kreislauf. 🙏

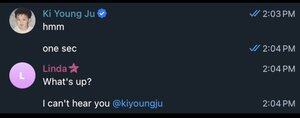

Es beginnt alles mit dem Telegram-Konto von jemandem, den du kennst.

Sie schreiben allen mit vorheriger Gesprächshistorie.

Menschen, die du auf einer Konferenz getroffen hast. Oder die dir von einem engen Freund vorgestellt wurden. VCs. BDs.

DU KANNST DIE GESPRÄCHSHISTORIE SEHEN.

DU KENNST DIESEN MENSCHEN!

Sie starten das Gespräch neu und fragen, ob man sich auf den neuesten Stand bringen kann.

Sie teilen einen Calendly-Link, um einen Anruf zu planen.

Die vorherige Gesprächshistorie ist WIRKLICH ENTWAFFNEND!

Es ist eine Ehre, dass sie sich an dich erinnern / mit dir sprechen möchten.

Und sie beeilen sich nicht, dich zu betrügen. Es fühlt sich alles super legitim an.

Sie werden vor dem Anruf einen Link teilen, der normalerweise maskiert ist, um echt auszusehen.

Dort können Sie die Person + einige ihrer Partner/Kollegen sehen.

Diese Videos sind keine Deepfakes, wie häufig berichtet wird.

Es sind echte Aufnahmen von dem Zeitpunkt, als sie gehackt wurden oder aus öffentlichen Quellen (Podcasts) 😱

Die Leute sehen verwirrt aus. Und ein bisschen genervt. Können sie dich nicht hören?

Zurück auf Telegram wird dich dein Kontakt anpingen:

> "Was ist los?"

> "Oh, Zoom macht Probleme?"

> "Ja, mach dir keine Sorgen."

> "Ich hatte dieses Problem auch schon mal."

Du bist erleichtert. Du willst ihre Zeit nicht verschwenden.

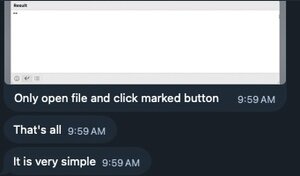

Sie sagen dir:

> "Du musst nur das SDK aktualisieren."

> "Wenn du auf die Schaltfläche zum Aktualisieren klickst, wird es behoben."

> "Es ist sehr einfach."

Sie senden dir sogar einen Screenshot, der dir zeigt, was du tun musst. Sie sind sehr, sehr hilfsbereit. 🫠

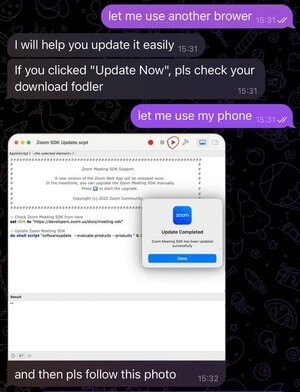

Wenn Sie Skepsis äußern oder sagen, dass es gefährlich erscheint, sind sie schnell dabei, Ihre Bedenken auszuräumen.

> "Keine Sorge."

> "Benutze einfach die Webversion."

> "Weiß nicht, es ist Enterprise Zoom."

> "Die Sicherheit meines Unternehmens hat es überprüft, als es mir passiert ist."

Echt kluge Leute fallen darauf herein.

Das "Update" ist oft ein "Zoom Update SDK.scpt", das in AppleScript geöffnet/ausgeführt wird. Es gibt viele Leerzeichen, um den schädlichen Code zu verbergen.

In anderen Fällen kopierst/einfügst du die "Lösung."

Es sagt, es sei erfolgreich. Aber es löst das Problem nicht. Also planst du schließlich neu.

135

Top

Ranking

Favoriten