Temas en tendencia

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🚨 ADVERTENCIA (DE NUEVO)

Los actores de amenaza de la RPDC siguen matando a demasiados de vosotros a través de sus falsas reuniones de Zoom o Teams falsas.

Están tomando el control de tus Telegramas > usándolos para destrozar a todos tus amigos.

Ya han robado más de 300 millones de dólares con este método.

Lee esto. Para el ciclo. 🙏

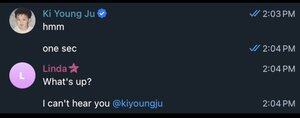

Todo empieza con la cuenta de Telegram de alguien que conoces.

Escriben a todos los que tienen historial de conversaciones previas.

Gente que conociste en una conferencia. O que te presentara un amigo cercano. VCs. BDs.

PUEDES VER EL HISTORIAL DE CONVERSACIONES.

¡CONOCES A ESTA PERSONA!

Reinician la conversación pidiendo ponerse al día.

Comparten un enlace de Calendly para programar una llamada.

¡El historial de conversaciones previas es REALMENTE DESARMANTE!

Te sientes honrado de que te recuerden o quieran charlar.

Y no se lanzan a estafarte. Todo se siente súper legítimo.

Compartirán un enlace antes de la llamada que normalmente está disfrazado para parecer real.

Allí puedes ver a la persona + a algunos de sus compañeros/compañeros.

Estos vídeos no son deepfakes como se ha reportado ampliamente.

Son grabaciones reales de cuando fueron hackeados o fuentes públicas (podcasts) 😱

La gente parece confundida. Y un poco molesto. ¿No te oyen?

De vuelta en Telegram, tu contacto te avisará:

> "¿Qué pasa?"

> "¿Ah, Zoom está dando problemas?"

> "sí, no te preocupes."

> "Yo también me he enfrentado a este problema antes."

Estás aliviado. No quieres hacerles perder el tiempo.

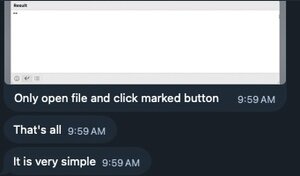

Te dicen:

> "Solo necesitas actualizar el SDK."

> "Si pulsas el botón de actualizar, lo solucionará."

> "Es muy sencillo."

Incluso te enviarán una captura de pantalla mostrando qué hacer. Son muy, muy útiles. 🫠

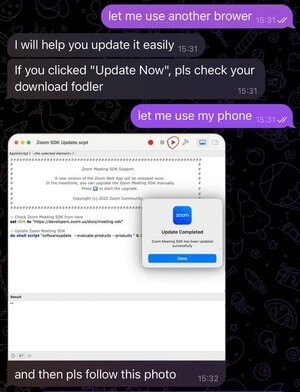

Si muestras escepticismo o dices que parece peligroso, rápidamente alivian tus preocupaciones.

> "No te preocupes."

> "Simplemente usa la versión web."

> "no sé, es Enterprise Zoom"

> "la seguridad de mi empresa lo revisó cuando me pasó a mí."

La gente realmente lista cae en esto.

La "actualización" suele ser un "SDK.scpt de actualización de Zoom" que se abre o ejecuta en AppleScript. Hay muchos espacios en blanco para ocultar el código malicioso.

En otros casos copias y pegas la "solución".

Dice que ha tenido éxito. Pero no resuelve el problema. Así que al final reprogramas.

91

Populares

Ranking

Favoritas