Tópicos em alta

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🚨 AVISO (NOVAMENTE)

Os agentes ameaçadores da RPDC ainda estão eliminando muitos de vocês através de suas falsas reuniões no Zoom / Teams falsas.

Eles estão tomando conta dos seus Telegrams > usando-os para destruir todos os seus amigos.

Eles já roubaram mais de 300 milhões de dólares por esse método.

Leia isso. Parem o ciclo. 🙏

Tudo começa com a conta do Telegram de alguém que você conhece.

Eles mandam mensagem para todo mundo com histórico de conversas anteriores.

Pessoas que você conheceu em uma conferência. Ou foram apresentados por um amigo próximo. VCs. BDs.

VOCÊ PODE VER O HISTÓRICO DE CONVERSAS.

VOCÊ CONHECE ESSA PESSOA!

Eles reiniciam a conversa pedindo para colocar a conversa em dia.

Eles compartilham um link Calendly para agendar uma ligação.

O histórico de conversas anteriores é REALMENTE DESARMANTE!

Você se sente honrado que eles se lembrem de você / queiram conversar.

E eles não correm para te enganar. Tudo parece super legítimo.

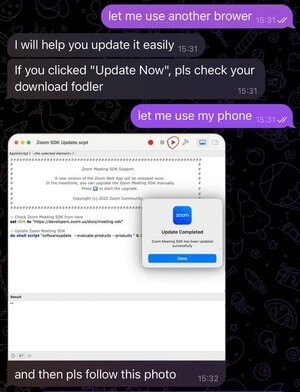

Eles compartilham um link antes da ligação que geralmente é mascarado para parecer real.

Lá você pode ver a pessoa + alguns dos parceiros/colegas dela.

Esses vídeos não são deepfakes, como amplamente divulgado.

São gravações reais de quando foram hackeados ou fontes públicas (podcasts) 😱

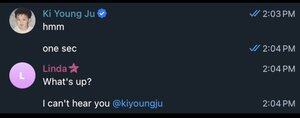

As pessoas parecem confusas. E um pouco irritado. Eles não podem te ouvir?

De volta ao Telegram, seu contato vai te avisar:

> "E aí?"

> "Ah, o Zoom está dando problema?"

> "Sim, não se preocupe."

> "Eu também já enfrentei esse problema antes."

Você está aliviado. Você não quer perder o tempo deles.

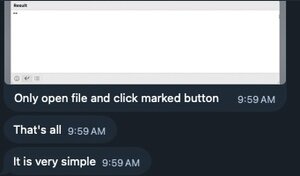

Eles dizem:

> "Você só precisa atualizar o SDK."

> "Se você clicar no botão de atualizar, isso vai resolver."

> "É muito simples."

Eles até enviam uma captura de tela mostrando o que fazer. Eles são muito, muito prestativos. 🫠

Se você demonstrar ceticismo ou dizer que parece perigoso, eles rapidamente aliviam suas preocupações.

> "Não se preocupe."

> "Apenas use a versão web."

> "não sei, é o Enterprise Zoom"

> "a segurança da minha empresa verificou quando aconteceu comigo."

Pessoas realmente inteligentes caem nessa.

A "atualização" geralmente é um "Zoom Update SDK.scpt" que abre/roda no AppleScript. Há muitos espaços em branco para esconder o código malicioso.

Em outros casos, você copia/cola a "correção".

Diz que é bem-sucedido. Mas isso não resolve o problema. Então você eventualmente remarca.

181

Melhores

Classificação

Favoritos