Tópicos populares

#

Bonk Eco continues to show strength amid $USELESS rally

#

Pump.fun to raise $1B token sale, traders speculating on airdrop

#

Boop.Fun leading the way with a new launchpad on Solana.

🚨 AVISO (NOVAMENTE)

Os atores de ameaça da RPDC ainda estão a causar estragos em muitos de vocês através das suas reuniões falsas no Zoom / Teams.

Estão a assumir o controlo dos vossos Telegrams -> usando-os para arruinar todos os vossos amigos.

Já roubaram mais de 300 milhões de dólares através deste método.

Leiam isto. Parem o ciclo. 🙏

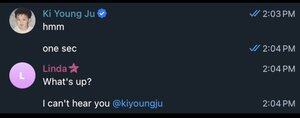

Tudo começa com a conta do Telegram de alguém que você conhece.

Eles enviam mensagens a todos com histórico de conversa anterior.

Pessoas que você conheceu em uma conferência. Ou que foram apresentadas por um amigo próximo. VCs. BDs.

VOCÊ PODE VER O HISTÓRICO DE CONVERSA.

VOCÊ CONHECE ESSA PESSOA!

Eles reiniciam a conversa pedindo para se atualizarem.

Eles compartilham um link do Calendly para agendar uma chamada.

O histórico da conversa anterior é REALMENTE DESARMANTE!

Você se sente honrado por eles se lembrarem de você / quererem conversar.

E eles não correm para te enganar. Tudo parece super legítimo.

Eles compartilharão um link antes da chamada que geralmente é mascarado para parecer real.

Lá você pode ver a pessoa + alguns de seus parceiros/colegas.

Esses vídeos não são deepfakes como amplamente relatado.

São gravações reais de quando foram hackeados ou de fontes públicas (podcasts) 😱

As pessoas parecem confusas. E um pouco irritadas. Eles não conseguem ouvir você?

De volta ao Telegram, seu contato vai te enviar uma mensagem:

> "E aí?"

> "Oh, o Zoom está com problemas?"

> "Sim, não se preocupe."

> "Eu já enfrentei esse problema antes também."

Você se sente aliviado. Você não quer desperdiçar o tempo deles.

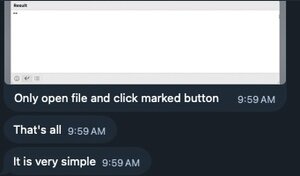

Eles dizem-te:

> "Só precisas de atualizar o SDK."

> "Se clicares no botão de atualização, isso resolverá."

> "É muito simples."

Eles até enviam uma captura de ecrã a mostrar-te o que fazer. Eles são muito, muito prestáveis. 🫠

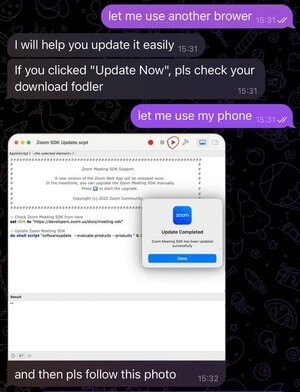

Se você expressar ceticismo ou disser que parece perigoso, eles são rápidos em aliviar suas preocupações.

> "Não se preocupe."

> "Basta usar a versão web."

> "não sei, é o zoom empresarial"

> "a segurança da minha empresa verificou isso quando aconteceu comigo."

Pessoas realmente inteligentes caem nessa.

A "atualização" é frequentemente um "Zoom Update SDK.scpt" que abre/executa em AppleScript. Há muitos espaços em branco para esconder o código malicioso.

Em outros casos, você copia/cola a "correção."

Diz que é bem-sucedido. Mas não resolve o problema. Então, você acaba por reagendar.

182

Top

Classificação

Favoritos