熱門話題

#

Bonk 生態迷因幣展現強韌勢頭

#

有消息稱 Pump.fun 計劃 40 億估值發幣,引發市場猜測

#

Solana 新代幣發射平臺 Boop.Fun 風頭正勁

🚨 警告(再次)

朝鮮民主主義人民共和國的威脅行為者仍然透過他們的假 Zoom / 假 Teams 會議對你們進行攻擊。

他們正在接管你的 Telegram -> 利用它們來攻擊你所有的朋友。

他們已經通過這種方式竊取了超過 3 億美元。

閱讀這個。停止這個循環。🙏

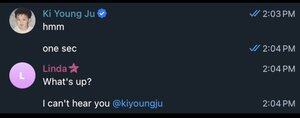

一切都從你認識的某人的 Telegram 帳號開始。

他們會向所有有過對話歷史的人發送消息。

你在會議上遇到的人。或者是由親密朋友介紹的人。風險投資家。業務發展人員。

你可以看到對話歷史。

你認識這個人!

他們重新開始對話,詢問是否可以聊聊。

他們分享了一個 Calendly 連結來安排通話。

之前的對話歷史真的讓人感到驚訝!

你感到榮幸他們記得你 / 想要聊天。

而且他們不急著騙你。一切都感覺非常真實。

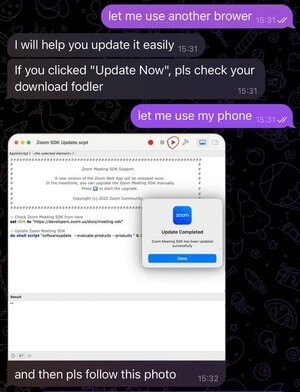

他們會在通話前分享一個通常被掩蓋得看起來很真實的連結。

在那裡你可以看到那個人和他們的一些夥伴/同事。

這些視頻並不是如廣泛報導的那樣是深度偽造。

它們是真實的錄音,來自他們被駭客攻擊時或公共來源(播客)😱

人們看起來很困惑,還有點惱火。他們聽不見你嗎?

回到 Telegram,你的聯絡人會發訊息給你:

> "怎麼了?"

> "哦,Zoom 出問題了?"

> "是的,別擔心。"

> "我之前也遇到過這個問題。"

你鬆了一口氣。你不想浪費他們的時間。

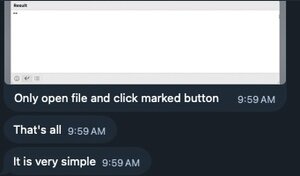

他們告訴你:

> "你只需要更新 SDK。"

> "如果你點擊更新按鈕,它就會修復。"

> "這非常簡單。"

他們甚至會發送一個截圖告訴你該怎麼做。他們非常非常樂於助人。🫠

如果你表達懷疑或說這看起來很危險,他們會迅速緩解你的擔憂。

> "別擔心。"

> "只需使用網頁版本。"

> "我不知道,這是企業版的 Zoom"

> "我公司的安全部門在我遇到這種情況時檢查過。"

真的很聰明的人也會上當。

這個「更新」通常是「Zoom Update SDK.scpt」,它在 AppleScript 中打開/運行。裡面有很多空白空間來隱藏惡意代碼。

在其他情況下,你會複製/粘貼「修復」。

它說成功了。但它並沒有解決問題。所以你最終會重新安排。

128

熱門

排行

收藏